1 国际网络空间安全形势复杂

1.1 各国加大网络空间安全战略部署

1.2 重大网络安全事件频发

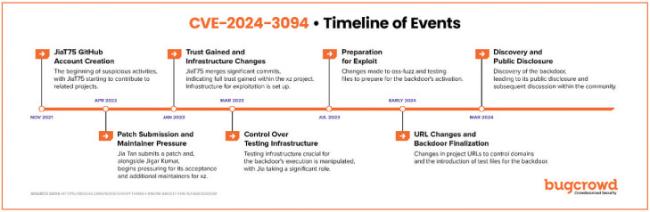

1.2.1 供应链安全事件

1.2.2 APT攻击

1.2.3 勒索攻击

1.2.4 俄乌冲突中的网络对抗

2 数据安全已成为数字时代的关键议题

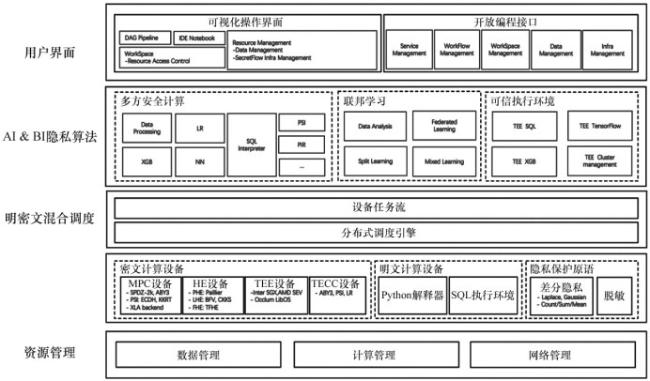

2.1 隐私计算

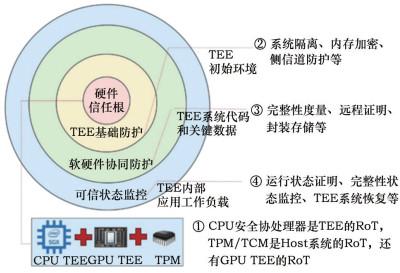

2.2 机密计算

3 人工智能已成为网络空间安全发展的关键变量

3.1 大语言模型安全

3.2 大语言模型赋能安全

4 量子化特征成为网络空间安全技术的新动力

4.1 量子计算机

4.2 后量子密码标准化与迁移

表1 易受量子攻击的数字签名算法 |

| 数字签名算法 | 安全强度 | 弃用时间 | 禁用时间 |

| ECDSA [FIPS186] | 112比特 | 2030年 | 2035年 |

| ≥128比特 | — | 2035年 | |

| EdDSA [FIPS186] | ≥128比特 | — | 2035年 |

| 2035年 | |||

| RSA [FIPS186] | 112比特 | 2030年 | 2035年 |

| ≥128比特 | — | 2035年 |

表2 易受量子攻击的密钥建立方案 |

| 密钥建立方案 | 安全强度 | 弃用时间 | 禁用时间 |

| 有限域DH和MQV [SP80056A] | 112比特 | 2030年 | 2035年 |

| ≥128比特 | — | 2035年 | |

| 椭圆曲线DH和MQV [SP80056A] | 112比特 | 2030年 | 2035年 |

| ≥128比特 | — | 2035年 | |

| RSA [SP80056A] | 112比特 | 2030年 | 2035年 |

| ≥128比特 | — | 2035年 |